Phising a través de la cadena de suministro

José Antonio Barrio Puyó, responsable del SOC en Global Technology y experto en ciberseguridad, nos habla de Phising a través de la cadena de suministro. Un método de ataque que recientemente han detectado en su departamento. Resalta la complejidad de algunos ciberataques y subraya la importancia de mantener un programa constante de concienciación para los empleados en temas de ciberseguridad.

Cada vez son más las organizaciones que van tomando conciencia de la importancia de formar a sus empleados en materia de ciberseguridad con el fin de que puedan identificar los riesgos y las amenazas a los que están sometidos los sistemas de información.

Como bien es sabido, una de las principales amenazas a las que tienen que hacer frente los usuarios es el Phising. Este tipo de ciberataque utiliza técnicas de ingeniería social para ganarse la confianza de los usuarios y obtener información valiosa (credenciales, número de tarjetas de crédito, etc…).

Los actores maliciosos, en vista de que han ido perdiendo eficacia en sus acciones, han comenzado a desarrollar nuevos métodos para sortear las medidas adoptadas por las organizaciones.

En el SOC de Global Technology estamos observando cómo los ciberatacantes han comenzado a combinar vectores de ataque muy eficaces para lograr sus objetivos.

Así, por un lado, están aprovechando la debilidad de la cadena suministro. Es habitual que las organizaciones se sirvan de proveedores y de empresas colaboradoras de diferente índole para desarrollar su actividad. Éstas pueden ser grandes empresas o pequeños suministradores locales. En el caso de los segundos, las medidas de ciberseguridad que implementan no son siempre lo suficientemente efectivas. En el SOC estamos detectando como los actores maliciosos se están aprovechando de esta circunstancia para comprometer las credenciales de acceso de los empleados de las empresas suministradoras a determinados servicios, como el correo electrónico.

Una vez tomado el control de una cuenta de correo legítima, es cuando los ciberatacantes ponen en juego otro vector de ataque, el Phising. Una vez que tienen acceso al buzón de correo del empleado pueden revisar sus contactos e identificar posibles objetivos a los que remitir correos que no levanten sospechas y que puedan contener un formulario para recabar ciertos datos o un enlace a un contenido malicioso.

Un ejemplo real es el caso de un empleado de una empresa de suministros industriales con funciones comerciales que ha visto comprometida su cuenta de correo. El actor malicioso accede a su cuenta de correo e identifica las empresas y contactos con los que intercambia información de manera habitual. Con esta información, el ciberatacante compone un correo electrónico con un asunto y contenido nada sospechoso (una factura o un albarán) que incluye el enlace a un fichero de O365.

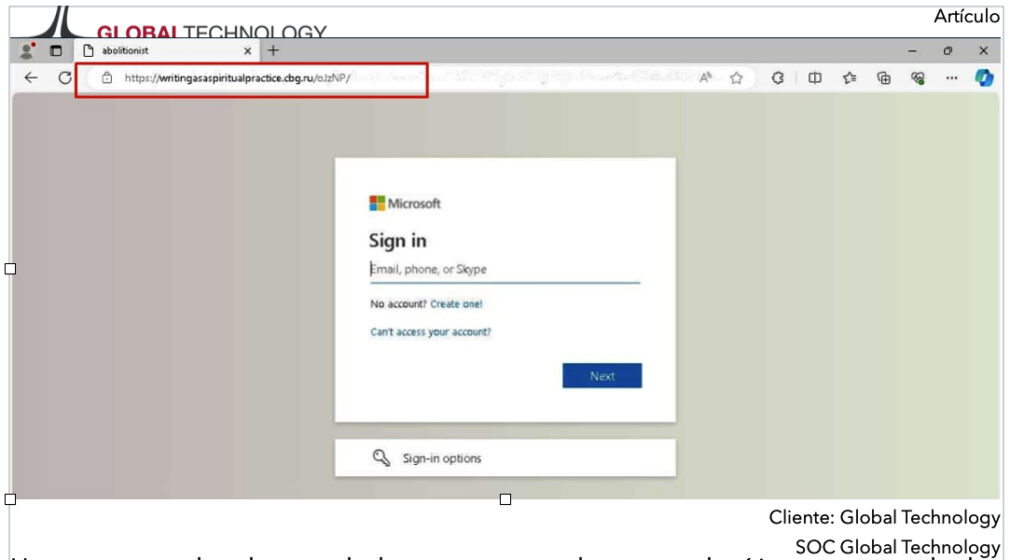

Cuando el destinatario recibe el correo, verá cómo al intentar acceder al enlace se le mostrará una página de login de O365, que en apariencia es real. Sin embargo, en la barra de navegación figurará una URL que no se corresponde con la oficial de la aplicación. Se trata de una página suplantada con la que los actores maliciosos obtendrán las credenciales del usuario una vez introducidas.

A partir de ese momento, los ciberatacantes podrán tomar el control de la cuenta de O365 y desencadenar otro tipo de acciones.

Estes caso de la suplantación ilustra claramente cómo un ataque bien dirigido puede explotar la confianza y la rutina de los empleados para comprometer la seguridad de toda la organización.

Este tipo de amenaza pone de manifiesto la importancia de que los empleados sean capaces de reconocer señales sutiles de un posible ataque, como URLs sospechosas o formularios inesperados.

Es evidente que la formación en ciberseguridad debe ser un proceso continuo y no un evento aislado. A medida que los ciberatacantes desarrollan técnicas más sofisticadas, es imperativo que las organizaciones no solo capaciten a sus empleados de forma regular, sino que también actualicen constantemente sus programas de formación para reflejar las amenazas emergentes.

Además de la formación, es crucial que las organizaciones implementen una estrategia integral de ciberseguridad que incluya la monitorización constante de los sistemas, la actualización de las medidas de protección y la simulación de ataques como pruebas de phising controladas. Estas simulaciones permiten identificar puntos débiles en la cadena de protección y reforzar las áreas vulnerables.

Finalmente, es vital que las empresas fomenten una cultura de ciberseguridad en la que los empleados se sientan capacitados para reportar cualquier actividad sospechosa sin temor a represalias. La comunicación abierta y el compromiso con la ciberseguridad deben ser pilares en la estrategia de cualquier organización que aspire a proteger sus activos digitales en un entorno cada vez más hostil.

La batalla contra las amenazas cibernéticas es un esfuerzo constante que requiere tanto la concienciación continua de los empleados como la adaptación rápida a las nuevas tácticas empleadas por los actores maliciosos. Solo mediante una estrategia de ciberseguridad proactiva y evolutiva podrán las organizaciones mantenerse un paso adelante y minimizar el riesgo de sufrir ataques.