Cuando se define la estrategia de ciberseguridad de una organización, el Centro de Operaciones de Seguridad (SOC), se revela como un elemento fundamental para coordinar la defensa contra los ciberataques. El SOC moderno se configura con la suma de personas, procesos y tecnología. Dentro de esta última, el SIEM (Gestor de Eventos e Información de Seguridad) se posiciona como un elemento básico, siendo la herramienta que permite monitorizar y centralizar los eventos de seguridad, tanto del entorno IT (Information Technology) como del OT (Operational Technology). El SIEM clasifica estos eventos, los normaliza y les aplica reglas de correlación mediante las cuales se pueden identificar anomalías o comportamientos sospechosos.

El conjunto de funciones básicas que debe incorpora un SIEM moderno son estas:

- Recolección de información

- Correlación de eventos

- Generación de alertas

- Cuadros de mando

- Cumplimiento normativo

- Retención

- Análisis forense

En este artículo nos vamos a centrar en las dos primeras funciones: la recolección de información y la correlación de eventos.

Recolección de eventos

La recolección de eventos se consigue a través de la integración de diversas fuentes de datos en el SIEM. Cuanto más grande sea la organización mayor número de orígenes de datos serán susceptibles de alimentar el SIEM y, por tanto, mayor cantidad de información deberá procesarse. Se recopilan eventos provenientes de aplicaciones, servicios en la nube, redes y dispositivos. Los SIEM modernos permiten, además, integrar fuentes de inteligencia de amenazas de terceros que serán muy útiles en la fase de correlación para la detección de nuevos ataques.

|

Active Directory |

Detectores de Malware | Servicios en la nube |

| Honeypot | IDS/IPS | Firewall |

| DHCP | DNS | Correo electrónico |

| Filtros de correo | Sistemas de autenticación | Servicios de directorio (LDAP) |

| VPN | WAF |

Otros |

Fuentes de eventos

Esta diversidad de fuentes conlleva que la estructura de la información enviada sea heterogénea. Es en la fase de recolección donde se normalizan y clasifican para poder ser gestionados de forma eficiente.

Las plataformas SIEM que encontraremos en el mercado disponen de diferentes modelos de licenciamiento, siendo los más extendidos aquellos que se basan en la cantidad de eventos por segundo a procesar (EPS) o en el tamaño del almacenamiento requerido para albergar los eventos recopilados, frente a los que se licencian en base al número de activos a monitorizar. Si se opta por un SIEM dónde el volumen de eventos condiciona el coste de la solución habrá que optimizar el proceso de recolección con el objetivo de recopilar únicamente aquellos eventos que sean útiles para la gestión de la seguridad. El volumen de datos almacenados deberá ser tenido en cuenta, además, para calcular los recursos necesarios en base al periodo de retención que se quiera habilitar. Normas como la ISO/IEC 27001 o la PCI-DSS exigen que los eventos estén disponibles durante un determinado periodo de tiempo.

El proceso de integración de las fuentes de eventos es complejo debido a las diferentes tecnologías a gestionar y los diferentes mecanismos que facilitarán esa integración. Este proceso necesita de un análisis que permita asegurar la correcta integración y que los eventos que se envíen al SIEM sean los adecuados para alinearse con los casos de uso que se hayan definido.

Los mecanismos para la integración de fuentes pueden ser diversos. Estos son algunos de los más utilizados:

- Agentes: en equipos de usuario y servidores se instalan agentes ligeros que recopilan los eventos de seguridad que se generan en el sistema.

- Reenvío de logs (Syslog): para la monitorización de aplicaciones y servicios o de dispositivos en los que no sea posible la instalación de un agente, se enviarán los logs a un servidor central desde el que se realizará la ingesta al SIEM.

- WMI: en entornos con tecnología Microsoft es habitual abordar la integración de determinados servicios mediante un conector WMI (Windows Management Instrumentation).

Correlación de eventos

Una vez realizada la ingesta de eventos en el SIEM, arranca la segunda fase con la correlación. Ésta es una técnica de análisis matemático que, partiendo de un conjunto de eventos, busca relaciones entre ellos que permiten generar alertas en tiempo real. Estos eventos, por si solos, pueden no ser significativos, pero dentro del conjunto pueden revelar comportamientos anómalos.

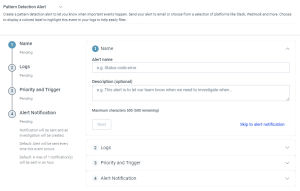

Creación de alertas personalizadas en InsightIDR

El sistema de correlación de eventos está basado en un motor de reglas. La potencia de este motor y la posibilidad que ofrezca al usuario de definir sus propias reglas adaptadas al entorno a monitorizar es un factor diferencial a la hora de determinar las prestaciones de una herramienta SIEM. Así mismo, habrá que tener en cuenta el grado de complejidad que posea el lenguaje requerido para la creación de esas reglas.

Las reglas de correlación podrán tener en cuenta una o varias fuentes de datos, podrán ser simples o complejas y podrán desencadenar acciones, como el envío de alertas o la realización de actuaciones sobre el sistema afectado.

La correlación de eventos es una funcionalidad esencial de las herramientas SIEM. Gracias a los motores de reglas se pueden identificar patrones de comportamiento y, por tanto, obtener información para detectar amenazas rápidamente. La automatización de este proceso complejo permite liberar de una gran carga de trabajo a los analistas de ciberseguridad y optimiza el tiempo de detección y respuesta.

El SOC de Global Technology dispone de herramientas SIEM con capacidades avanzadas que facilitan la integración de todo tipo de fuentes de datos y la correlación de grandes volúmenes de eventos de manera ágil y con la posibilidad de crear reglas personalizadas para cada caso de uso. Además, estos SIEM están basados en modelos de licenciamiento que facilitan la determinación del coste de la solución desde su puesta en marcha.

Responsable de SOC en Global Technology